VMware Horizon ciblé par l’APT chinoise Deep Panda

Un groupe de chercheurs de l’équipe de Fortiguard a pu observer un exploit de la vulnérabilité Log4Shell par le groupe pirate Deep Panda via l’utilisation d’un rootkit nommé Fire Chili. La cible de cette attaque était une série de serveurs VMware Horizon, un logiciel de virtualisation de postes de travail, et son objectif visait au déploiement final du backdoor Milestone, une fois les serveurs compromis.

Contexte

L’APT DeepPanda est un groupe de pirates spécialisé dans le cyberespionnage. Ce groupe est suspecté d’entretenir des liens étroits avec le gouvernement chinois. Deep Panda cible habituellement un large panel d’organisations, du domaine de la défense à celui de l’éducation. Il est également connu pour avoir dérobé en 2015 les données de 90 millions de clients de la compagnie d’assurance maladie Anthem.

Le groupe de recherche de Fortiguard a en premier lieu observé une vague d’attaques opportunistes ciblant différentes entreprises des secteurs de la finance, du voyage et des cosmétiques. L’analyse d’échantillons collectés à la suite de ces attaques a permis de mettre en lumière l’exploitation active de la vulnérabilité Log4Shell (CVE-2021-44228).

Processus observé

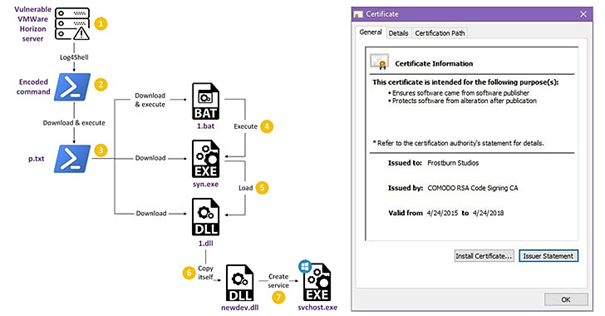

L’APT Deep Panda a utilisé pour ce type d’attaque un rootkit nommé Fire Chili. Cet outil effectue en premier lieu des tests système de base afin de s’assurer de la présence des éléments requis pour l’attaque s’appuyant sur la vulnérabilité Log4j dans la machine cible. Dans la foulée, le rootkit vérifie la version du système d’exploitation afin d’éviter tout blocage.

Figure 1: Processus de l'attaque décrit par Fortiguard

Fire Chili installe ensuite des pilotes destinés à empêcher la détection du processus malveillant par le système d’exploitation. La base de registre Windows de la machine est également modifiée pour empêcher l’arrêt éventuel du futur processus d’installation. Le rootkit est également capable de masquer les clés de registre et connexions réseau utilisées lors du processus de compromission. Une fois l’intrusion effectuée, le rootkit Fire Chili peut finalement installer la porte dérobée Milestone, un outil d’administration à distance (RAT) conçu par Deep Panda pour l’extraction de données volées.

Depuis la divulgation de la vulnérabilité Log4shell, début décembre 2021, les serveurs Horizon font l’objet constant d’attaques du fait de leur facilité de compromission à défaut d’avoir bénéficié d’un correctif de la faille présente dans la bibliothèque Log4j.

Techniques utilisées Framework ATT&CK

T1014 : Rootkit

T1190 : exploitation d’une application ouverte

T1036 : progression masquée

T1543 : Modification du processus système