[Union européenne] : Rapport ENISA des cybermenaces concernant le secteur de la santé

L’Agence européenne pour la cybersécurité (ENISA) a publié son premier rapport présentant un panorama des menaces d’origine cyber visant le secteur de la santé pour les années 2021 et 2022.

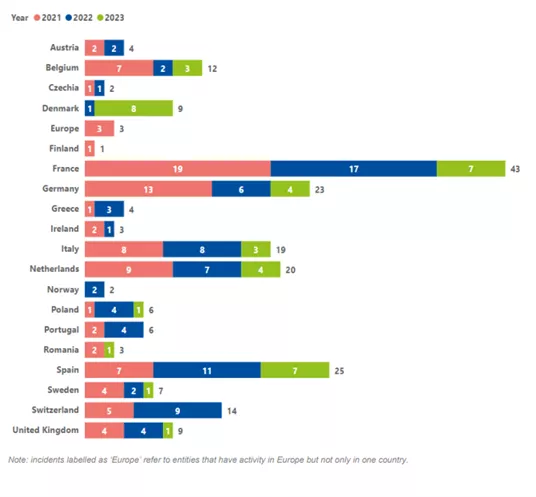

Le rapport a été réalisé sur la base de 215 incidents ayant eu lieu entre janvier 2021 et mars 2023 sur le territoire européen dans diverses structures rattachées au secteur de la santé : hôpitaux, laboratoires, mutuelles de santé, organismes publics de santé ou encore industries pharmaceutiques.

Entre 2021 et 2022, le nombre d’incidents apparaît comme étant stable avec une potentielle augmentation du nombre de cas en 2023.

Nombre d’incidents observés par pays entre janvier 2021 et mars 2023 (source : ENISA)

L’analyse des incidents permet de constater que 42% d’entre eux touchent directement des hôpitaux et 54% des attaques concernent des rançongiciels, la seconde menace se rapportant aux fuites de données. La France est par ailleurs le pays européen le plus touché par ces attaques.

Un épiphénomène en forte progression concerne les attaques de type DDOS, directement liées au conflit en Ukraine et à l’activité des groupes hacktivistes russes qui en découle. En dehors de ces attaques à caractère politique, la principale motivation des groupes cybercriminel reste l’appât du gain.

En matière d'attaques par rançongiciels, les principaux acteurs cybercriminels sont BlackCat (AlphV), Lockbit et Vice Society. Lockbit 3.0 a été pour sa part à l’origine de 20 incidents observés dans ce rapport, ce qui en fait le groupe rançongiciel le plus actif de ces dernières années. Les principales conséquences de ces attaques sont l’exfiltration de données médicales et l’interruption des services informatiques non directement liés aux soins (portails d’accueil, outils de facturation, etc.).

Selon le rapport, les menaces se rapportant au secteur de la santé devraient perdurer dans les prochaines années et se diversifier du fait de la multiplication des équipements médicaux connectés. L’exploitation des vulnérabilités est la première source d’incidents ciblant les organismes de santé.

L’ENISA a par ailleurs signalé un risque d’extorsion impactant des patients ayant vu leurs données publiées sur des portails de rançongiciels. Cette conséquence directe sur les personnes doit encore être prise en compte dans la gestion des risques cyber par les établissements de santé.

En matière de cybersécurité, une marge de progression importante existe encore. En effet, seuls 27% des organisations du secteur de la santé disposent d'un programme de protection contre les rançongiciels. De plus, 40 % des établissements ne disposent d’aucun programme de sensibilisation à la sécurité pour leur personnel et 46% n’ont jamais effectué d’analyse des risques informatiques.

Recommandations

Afin de faire face à ces nouvelles menaces, l’ENISA préconise les mesures suivantes :

• Implémentation de sauvegardes chiffrées hors ligne des données à caractère confidentiel.

• Programmes de sensibilisation et formations permettant d’atténuer l’impact des attaques par ingénierie sociale et d’améliorer les pratiques de sécurité parmi les professionnels de la santé.

• Analyse régulière des vulnérabilités dans l’objectif final de limiter la surface d'attaque.

• Instauration de processus assurant la mise en place des correctifs et des mises à jour régulières des logiciels.

• Mise en place de bonnes pratiques en matière de méthodes d'authentification pour l'accès à distance (MFA).

• Création et maintien de plans d'intervention en cas d'incident d’origine cyber, afin de s'assurer de la pérennité des soins dus aux patients.

• Engagement effectif des décideurs dans la mise en place et le maintien des politiques de gestion des risques liés aux systèmes d'information.

Pour rappel, le CERT Santé met à disposition de ses bénéficiaires une fiche réflexe sur la gestion préventive du risque représenté par les attaques par rançongiciel.