« SessionManager » : Détection d’une porte dérobée dans des serveurs IIS

Depuis début 2022, l’équipe de recherche et d’analyse (GReAT) de Kaspersky mène une investigation sur une nouvelle porte dérobée IIS nommée SessionManager. Celle-ci a déjà été déployée dans plus de 20 organisations à travers le monde.

Présentation

Selon l’équipe de recherche et d’analyse de Kaspersky, SessionManager pourrait avoir été exploitée par le groupe cybercriminel Gelsemium. En effet, une autre porte dérobée nommée OwlProxy partage avec SessionManager des cibles et IoC communes. Or, OwlProxy n’a jamais été détectée en dehors du cadre d’activité de l’APT Gelsemium.

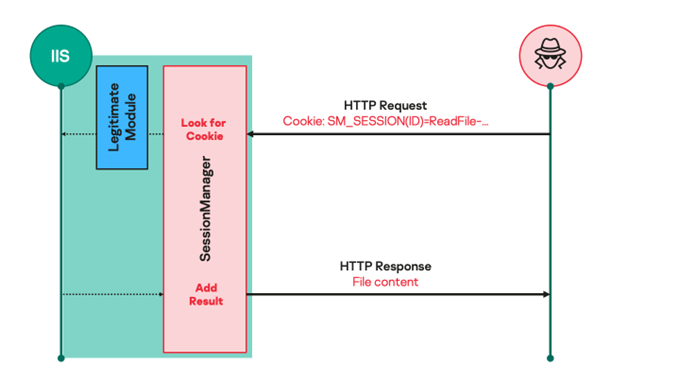

La porte dérobée SessionManager est un module IIS développé en C++. Ce module IIS malveillant reçoit de la part d’un attaquant une requête forgée lui commandant l’exécution d’actions spécifiques qu’il exécute, puis transmet au serveur cette requête afin que celle-ci soit traitée. SessionManager semble être modifiée régulièrement afin de persister sur les systèmes compromis.

Les résultats publiés de l’investigation démontrent que la porte dérobée SessionManager est en mesure d’effectuer les actions suivantes :

- Lecture, écriture et suppression de fichiers arbitraires sur le serveur compromis.

- Exécution de commandes à distance à partir du serveur compromis.

- Connexion à des points de terminaison de réseau arbitraire pouvant être atteints par le serveur compromis, lecture et écriture au sein même de ces connexions.

Remédiation

Cette persistance (SessionManager) semble avoir été installée grâce aux vulnérabilités exchange publiées en 2021 tel que Proxylogon/Proxyshell (CVE-2021-26855, CVE-2021-27065, etc.) Son fonctionnement lui a permis de ne pas être détecté par les protections en place et de survivre aux mises à jour. Il est donc recommandé d'effectuer la recherche des indicateurs de compromission fournis sur tous les serveurs avec un rôle IIS. Si vous détectez la présence d'un module malveillant alors Kaspersky recommande d'appliquer les mesures suivantes :

- Prendre un instantané de la mémoire volatile sur le système en cours d'exécution sur lequel le module IIS est exécuté pour investigations ultérieures.

- Arrêter le serveur IIS et déconnecter le système sous-jacent des réseaux accessibles au public.

- Sauvegarder tous les fichiers et journaux de l’environnement IIS concerné, afin de conserver les données pour une réponse ultérieure aux incidents.

- Supprimer toutes les références du module identifié des applications et configurations du serveur. Examiner manuellement les fichiers de configuration XML IIS associés pour s’assurer que toute référence aux modules malveillants a été supprimée. Dans le cas contraire, supprimer manuellement les références dans les fichiers XML.

- Mettre à jour le serveur IIS ainsi que le système d'exploitation sous-jacent pour s’assurer qu'aucune vulnérabilité connue ne reste exposée.

- Redémarrer le serveur IIS et remettre le système en ligne.

IoC détectés :

- Gestionnaire de session

5FFC31841EB3B77F41F0ACE61BECD8FD

84B20E95D52F38BB4F6C998719660C35

4EE3FB2ABA3B82171E6409E253BDDDB5

2410D0D7C20597D9B65F237F9C4CE6C9

- Actions Mimikatz

95EBBF04CEFB39DB5A08DC288ADD2BBC

F189D8EFA0A8E2BEE1AA1A6CA18F6C2B

- Wrapper de création de processus avec PyInstaller

65DE95969ADBEDB589E8DAFE903C5381

- Echantillons variants OwlProxy

OwlProxy 235804E3577EA3FE13CE1A7795AD5BF9

30CDA3DFF9123AD3B3885B4EA9AC11A8

- Voleur de mot de passe éventuellement lié

5F15B17FA0E88D40D4E426E53CF94549

- Chemins d'accès aux fichiers

%PROGRAMFILES%\Microsoft\Exchange Server\V15\ClientAccess\OWA\Auth\SessionManagerModule.dll

%PROGRAMFILES%\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\bin\SessionManagerModule.dll

%WINDIR%\System32\inetsrv\ SessionManagerModule.dll

%WINDIR%\System32\inetsrv\SessionManager.dll

C:\Windows\Temp\ExchangeSetup\Exch.ps1

C:\Windows\Temp\Exch.exe

C:\Windows\Temp\vmmsi.exe

C:\Windows \Temp\safenet.exe

C:\Windows\Temp\upgrade.exe

C:\Windows\Temp\exupgrade.exe

C:\Windows\Temp\dvvm.exe

C:\Windows\Temp\vgauth.exe

C:\Windows \Temp\win32.exe

- Chemins PDB

C:\Users\GodLike\Desktop\t\t4\StripHeaders-master\x64\Release\sessionmanagermodule.pdb

C:\Users\GodLike\Desktop\t\t4\SessionManagerModule\x64\Release\sessionmanagermodule.pdb

C : \Users\GodLike\Desktop\t\t4\SessionManagerV2Module\x64\Release\sessionmanagermodule.pdb

C:\Users\GodLike\Desktop\t\t4\SessionManagerV3Module\x64\Release\sessionmanagermodule.pdb

C:\Users\GodLike\Desktop \t\t0\Hook-PasswordChangeNotify-master\HookPasswordChange\x64\Release\HookPasswordChange.pdb

- Adresses IP

202.182.123[.]185 (Serveur de Staging, entre 2021-03 et 04 au moins)

207.148.109[.]111 (Infrastructure non identifiée)