Rançongiciel Black Basta : Mise à jour du mode opératoire d’attaque

Depuis mai 2024, le rançongiciel Black Basta a considérablement intensifié son activité criminelle, en modifiant ses tactiques, techniques et procédures (TTPs). L’organisation a adopté une approche d’ingénierie sociale plus sophistiquée, associée à l’utilisation d’un packer personnalisé pour ses victimes, et un arsenal de logiciels malveillants, tels que Zbot et DarkGate.

Les cybercriminels ont été observés incitant leurs victimes, via Microsoft Teams, à installer des outils d’accès à distance ainsi qu’un logiciel spécifiquement conçu pour le vol de données (infostealer).

Outre les malwares inclus dans ce premier packer, le groupe recourt également à deux autres logiciels malveillants :

• DarkGate : un malware aux fonctionnalités variées, permettant de manipuler la machine cible (redémarrage, mise hors service, crash), d’infecter d’autres dispositifs et d’exfiltrer des informations sensibles.

• Zbot : un cheval de Troie capable de voler des identifiants et de les exfiltrer. Il peut également les exploiter pour effectuer des déplacements latéraux dans le réseau.

L’objectif ultime de ces attaques est de faciliter la distribution du rançongiciel Black Basta.

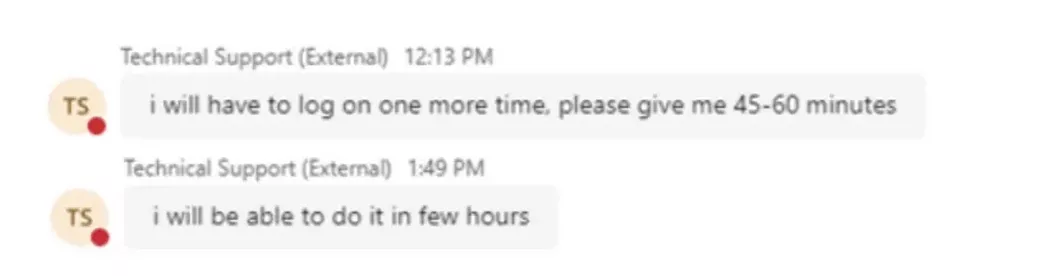

Un exemple de conversation entre les attaquants et leurs victimes (Source : gbhackers)

Une autre campagne, observée en octobre 2024, perfectionne ces stratégies. La phase d'approche débute par des campagnes d’hameçonnage à grande échelle.

Les domaines utilisés incluent des sous-domaines Azure (exemple : username[@]tenantsubdomain[.]onmicrosoft[.]com) ou des domaines personnalisés.

Les victimes sont ensuite contactées directement avec des comptes nommés Help Desk ou Technical Support par exemple. Elles sont incitées à installer des outils d’accès à distance comme QuickAssist, AnyDesk, ou TeamViewer.

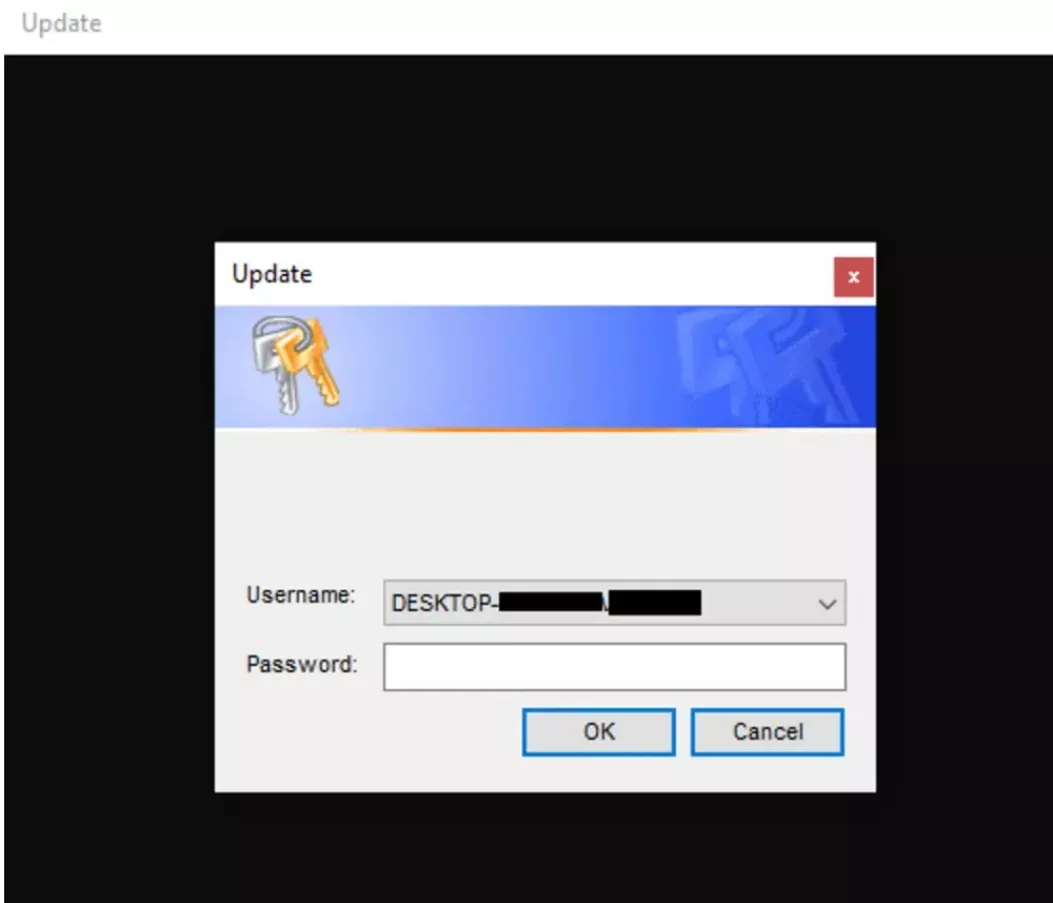

L'outil SafeStore.dll collecte des informations sur les systèmes infectés et enregistre les mots de passe dans un fichier texte. Les attaquants déploient ensuite des charges utiles telles que Zbot/Zloader pour assurer la persistance, et DarkGate pour échapper à la détection.

Utilisation de SafeStore.dll (Source : gbhackers)

Ces logiciels malveillants sont hébergés sur des instances SharePoint compromises, des plateformes d’hébergement de fichiers, ou sont téléchargés directement depuis les machines infectées.

L’intensification de cette activité en 2024 et le perfectionnement des techniques d’ingénierie sociale soulignent l'importance cruciale de mener des campagnes de sensibilisation internes sur les risques liés à l’hameçonnage et aux prises de contact imprévues.

À cet égard, le CERT Santé met à la disposition de ses bénéficiaires une fiche réflexe pour la gestion préventive des risques associés aux rançongiciels.