[États-Unis] Rançongiciel BlackSuit

Un rapport du HC3 (Health Sector Cybersecurity Coordination Center) du 6 novembre 2023 fait état de l’apparition du nouveau groupe BlackSuit, qui opère une nouvelle souche de rançongiciel. Découvert en mai 2023, il affiche des parallèles frappants avec le groupe Royal, un des successeurs du groupe cybercriminel russophone Conti. Si ces liens étaient confirmés, le secteur de la santé pourrait être ciblé, comme quand ces deux derniers cartels étaient bien actifs. La dernière attaque confirmée du groupe BlackSuit date d’octobre 2023, à l’encontre de la société américaine d’imagerie médicale Akumin. Cette attaque a eu pour conséquence de paralyser les activités de l’établissement. D’autres attaques du même rançongiciel ont été répertoriées en Amérique du nord, au Brésil et au Royaume-Uni. Ciblant le secteur public et privé (industrie, technologie d’entreprise et de la vente). A ce stade, le groupe BlackSuit affiche un petit nombre de victimes et des demandes de rançon inférieures à 1 million de dollars.

Analyse du maliciel

Black Suit est distribué via divers vecteurs : par courriels avec des pièces jointes infectées (macros), par des fichiers torrents dans le cadre de téléchargements peer-to-peer, par des publicités malveillantes (malvertising), et par chevaux de Troie.

Lors de la phase de reconnaissance, le maliciel utilise les fonctions API natives Windows FindFirstFileW() et FindNextFileW() pour énumérer les fichiers et les différents répertoires.

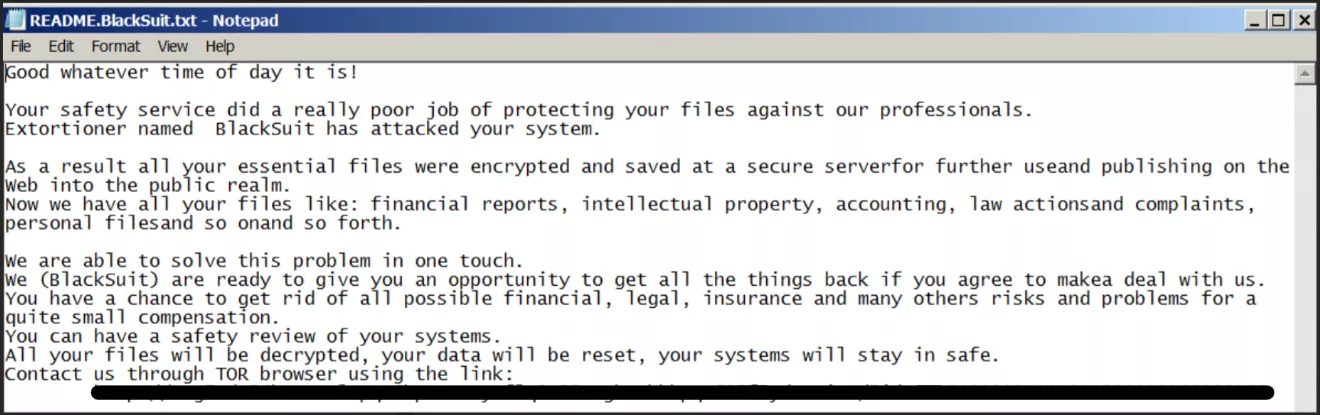

Dès lors que le cybercriminel entame le chiffrement de l’infrastructure, les fichiers des victimes sont chiffrés avec l’extension .blacksuit, leur fond d’écran modifié et une demande de rançon (« README.BlackSuit.txt ») créée.

Note de rançon (source : TrendMicro)

Le rançongiciel BlackSuit possède deux variants :

- Le variant Windows 32-bits, similaire à 95% au variant Windows 32-bits du ransomware Royal. Les deux produits utilisent la même technique de chiffrement intermittent avec le protocole AES d’OpenSSL ;

- Le variant Linux, similaire à 99% au variant Linux de Royal.

Affiliations

Suite à une cyberattaque, revendiquée par Royal, contre une ville du Texas en mai 2023, les chercheurs en sécurité subodorent que le groupe opérerait un rebranding (changement de marque) à cause de la pression des Etats-Unis suite à l’attaque. Le rançongiciel BlackSuit est apparu un mois plus tard.

A ce stade, BlackSuit est utilisé uniquement comme Ransomware as a Service (RaaS) et n’a pas d’affiliés connus. Si les liens avec le groupe Royal (et par extension Conti) sont confirmés, il est prévisible que BlackSuit ne s’attaque à aucune cible des pays de la CEI (Etats de l’ancienne république soviétique), et que la préférence géographique sera presque exclusivement occidentale. Les attaquants ne semblent pas avoir de secteur de prédilection, mais l’attaque contre le prestataire de soins de santé aux USA a eu des répercussions importantes sur 1000 hôpitaux dans 48 états. Les systèmes victimes ont dû être mis hors service avec des conséquences sanitaires (refus de patients dans certains établissements).

Le HC3 met à disposition des indicateurs de compromissions dans leur bulletin d’alerte.

Pour rappel, l’ANS met à disposition des organisations de santé une fiche réflexe de gestion préventive du risque représenté par les rançongiciels.