[États-Unis] NoEscape Ransomware

Le 12 octobre 2023, le HC3 (Health Sector Cybersecurity Coordination Center) américain a publié une alerte sur le nouveau groupe NoEscape, apparu en mai 2023 et qui a déjà ciblé plusieurs structures de santé. Les principaux secteurs visés sont les services, l’industrie, l’information, l’éducation, la construction, la vente au détail, l’administration publique et la santé. Dans le périmètre francophone, le Groupe Hospitalier Saint-Vincent (Alsace) et le Centre Hospitalier de la Région de Namur (Belgique) ont déjà été victimes de NoEscape.

Contrairement à ses contemporains, ce groupe d’attaquant a développé son propre rançongiciel, sans utiliser de fuites ou de codes sources d’autres souches de virus. Le malware est développé en C++ et s’exécute sur Windows (uniquement Windows 10.0), Linux et VMWare ESXi.

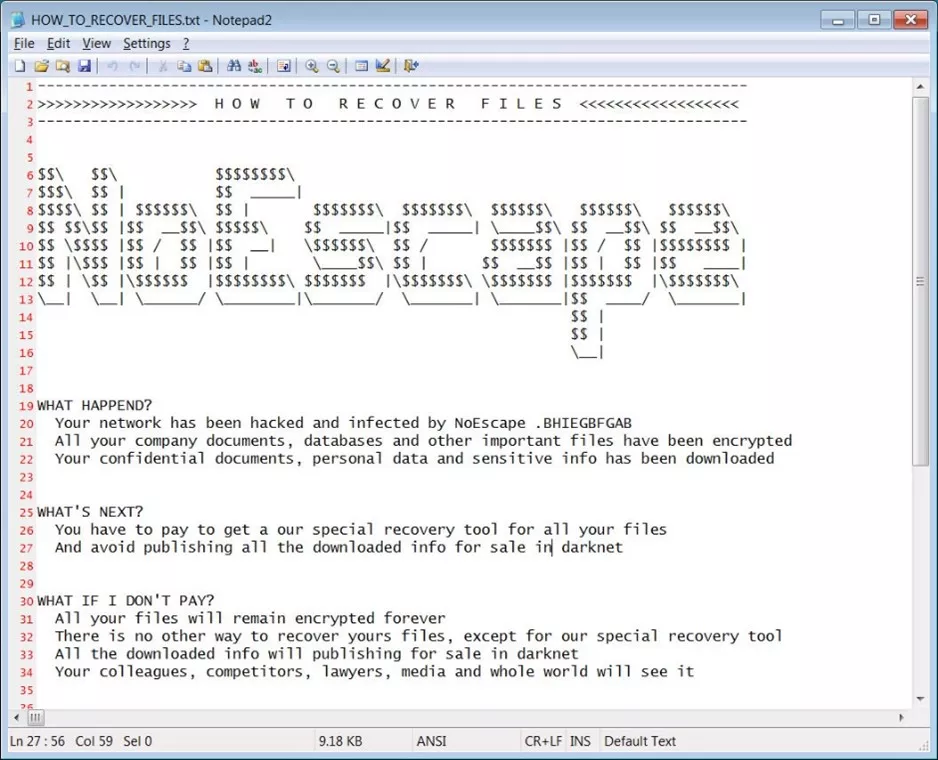

NoEscape a la particularité d’utiliser de façon hybride les algorithmes de chiffrement ChaCha20 et RSA. Les victimes peuvent lire la demande de rançon sur le fichier HOW_TO_RECOVER_FILES.TXT, qui figure dans chaque dossier chiffré de la machine victime.

Note de rançon (source : Bleeping Computer)

Le malware a pour la première fois été proposé en mai 2023 sur un forum cybercriminel. Vendu comme Ransomware-as-a-Service (RaaS), le groupe cybercriminel propose également une assistance pour son exploitation :

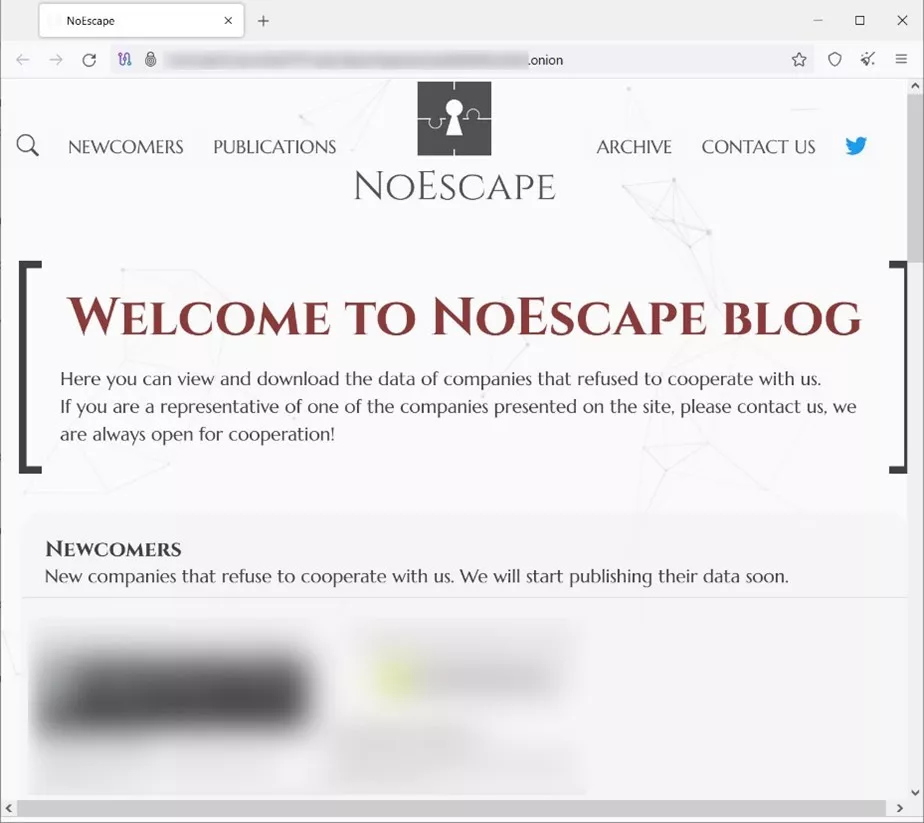

- Un tableau de bord de gestion et un blog de leaks sur Tor entièrement automatisés,

- Une assistance 24/7 (par tickets),

- La confirmation de la lecture des messages par le client,

- Un compte invité afin d’accéder aux salons de discussion des cibles pour les fournisseurs de réseaux et les partenaires,

- Un service intégré permettant d’éviter le traçage des transactions dans la blockchain,

- Un service de DDoS/Scan/SMS.

Blog Tor .onion du groupe NoEscape (source Bleeping Computer)

NoEscape pratique la triple extorsion de manière agressive et maintient ses victimes sous pression avec des attaques DDoS continues en attendant le paiement de la rançon (service de DDoS et spam SMS disponible « à partir de 500 000 $ »).

Les gains varient ensuite en fonction de ce modèle d’intéressement :

- Si la rançon est inférieure à 1 million de dollars, les affiliés touchent 80% des bénéfices,

- Si la rançon est inférieure ou égale à 3 millions de dollars, les affiliés touchent 85% des bénéfices,

- Si la rançon est supérieure ou égale à 3 millions de dollars, les affiliés touchent 90% des bénéfices,

La victimologie varie ensuite en fonction des acheteurs et des affiliés, dans la mesure où NoEscape a été proposé dès son lancement comme un RaaS. Cependant, le malware est conçu pour n’attaquer aucun système de pays de la CEI (Russie et ex-espace soviétique), tout en ciblant démesurément les plaques européenne et nord-américaine. NoEscape n’est pas à ce stade un cartel aussi menaçant et prolifique que Lockbit ou Cl0p par exemple, mais semble chercher à se diffuser au plus grand nombre d’affiliés possible, avec un produit clé en main, une exploitation automatisée et une assistance de bout en bout jusqu’au versement de l’intéressement. NoEscape ne joue pas encore la tendance du Big Game Hunting et frappe jusqu’ici des victimes de taille modeste. Cependant, le HC3 précise que son ciblage aveugle d’infrastructures de santé est un signe inquiétant et que ce secteur peut s’attendre à davantage d’attaques de la part de NoEscape.

Il est possible que ce nouveau rançongiciel soit une nouvelle marque de l’ex-Avaddon, qui avait stoppé ses activités en juin 2021, et qui présente des similitudes avec NoEscape.

Pour rappel, l’ANS met à disposition des organisations de santé une fiche réflexe de gestion préventive du risque représenté par les rançongiciels.