Vulnérabilité critique dans Wallix AdminBastion

Date de publication :

Une vulnérabilité critique dans la solution Wallix AdminBastion a été dévoilée par l'éditeur Wallix. La solution utilise la librairie libssh, qui est affectée par une vulnérabilité critique, la CVE-2018-10933 [CVSS v3 9.1], découverte le 16 octobre. Ainsi, un attaquant pourrait se connecter au Wallix AdminBastion en présentant le message SSH2_MSG_USERAUTH_SUCCESS.

La solution Wallix AdminBastion permet de sécuriser, restreindre et tracer l'activité des administrateurs. Ces derniers se connectent sur le bastion de manière sécurisée mais non privilégiée, ce qui leur permet de rebondir sur un compte privilégié au sein du système administré sans en connaître les secrets.

Informations

La faille est activement exploitée :

Un correctif existe :

Une mesure de contournement existe :

-

Atteinte à la confidentialité des données

Élévation de privilèges

Exécution de code arbitraire

Systèmes ou composants affectés

- Wallix AdminBastion version 6 jusqu'à la version "HotFix 12"

- Wallix AdminBastion version 5 jusqu'à la version "HotFix 24"

- Wallix AdminBastion versions antérieures

Contournement provisoire

En cas d'impossibilité de mise à jour de manière rapide, il est nécessaire de filtrer l'accès à ce service aux seuls administrateurs, de changer le mode d'authentification SSH (l'authentification par mot de passe ou X509 ne sont pas vulnérables), et d'archiver les clés publiques des comptes utilisateurs. Une évaluation des risques doit être conduite pour envisager une désactivation immédiate du bastion et l'utilisation de moyens dégradés pour l'administration.

Solutions ou recommandations

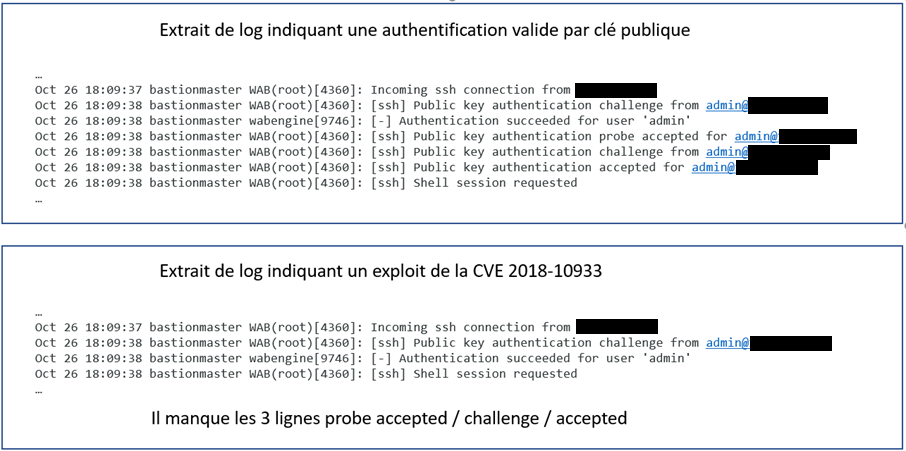

Rechercher une exploitation éventuelle de la vulnérabilité : les événements suivants peuvent être observés dans les journaux produits par le bastion :

Il est recommandé de mettre à jour rapidement le produit avec les dernières versions disponibles sur le site de téléchargement de Wallix.