Vulnérabilité dans Veeam exploitée par le groupe EstateRansomware

La vulnérabilité CVE-2023-27532 (score CVSS : 7,5) affectant le composant de sauvegarde Veeam, publiée dès le 10/03/2023 sur Cyberveille, est exploitée par un nouveau groupe ransomware appelé EstateRansomware. Ce dernier a été découvert en avril 2024 par la société de sécurité singapourienne Group-IB.

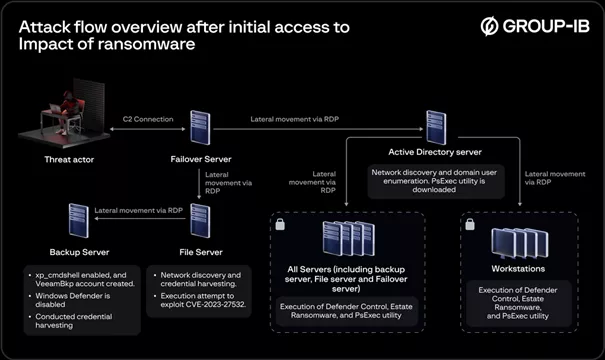

Les experts en cybersécurité précisent que l’accès initial à l’infrastructure de la victime s’est fait par l’utilisation d’un compte « dormant » sur un équipement Fortinet Fortigate exposé sur Internet. Le groupe cybercriminel s’est ensuite latéralisé sur le réseau, depuis le pare-feu, via des connexions RDP à destination de serveurs de sauvegardes pour déployer une porte dérobée (svchost.exe). Cette dernière permet de communiquer avec un serveur de commande et contrôle (C2) pour exécuter des commandes arbitraires.

Les attaquants ont exploité cette vulnérabilité de la technologie Veeam pour activer la procédure xp_cmdshell sur le serveur de sauvegarde et créer un compte utilisateur "VeeamBkp". Ce compte effectue des activités de découverte et de collecte de données d'identification via des outils comme NetScan et AdFind. Windows Defender est ensuite désactivé pour déployer le rançongiciel via l’utilitaire PsExec.exe.

Source : Group-IB

Un rapport récent de CISCO Talos révèle que les cartels ransomware privilégient désormais l’exploitation de faille de sécurité d’équipement exposé sur internet comme accès initial, mais aussi des campagnes de phishing (avec pièces jointes) ou l’utilisation de comptes valides provenant pour l’essentiel d’infostealer. Le mode opératoire de double extorsion, qui vise à exfiltrer des données en plus du chiffrement des systèmes, a donné naissance à des outils performants dédiés à l’exfiltration comme Exmatter, Exbyte et StealBit.

Ce rapport insiste sur l’émergence de nouveaux cartels attachés à se distinguer les uns des autres avec des objectifs opérationnels précis, une victimologie unique et des choix stylistiques, à l’image par exemple des groupes Hunters International, Cactus ou Akira.

Le groupe EstateRansomware a mené des campagnes à l’encontre des USA, Emirats Arabes Unis, France, Hong-Kong et Malaisie. Il a développé sa propre porte dérobée qui communique avec le protocole SOCKS. Il utilise le programme DC.exe pour contrôler et neutraliser Windows Defender, et un variant de LockBit 3.0 pour le chiffrement des données.

Pour rappel, le CERT Santé met à disposition de ses bénéficiaires une fiche réflexe de gestion préventive du risque représenté par les rançongiciels.