Une vulnérabilité critique dans Citrix exploitée lors d’attaques contre le secteur de la santé

Les utilisateurs de Citrix Application Delivery Controller (ADC) et Citrix Gateway sont encouragés à vérifier que leurs produits sont bien à jour. La vulnérabilité critique CVE-2022-27518, découverte ce mois-ci, est exploitée par le groupe APT (Advanced Persistent Threat) chinois Keyhole Panda, et potentiellement d’autres groupes malveillants.

Citrix ADC est un contrôleur de livraison d’application et un répartiteur de charges utilisé par les établissements de santé pour assurer la disponibilité d’applications critiques. Citrix Gateway permet de centraliser les authentifications pour accéder à distance aux applicatifs.

Cette faille critique (score CVSS de 9.8) permet à un attaquant non authentifié d’exécuter du code arbitraire sur le système. Elle fait l’objet d’un bulletin publié récemment par le CERT Santé.

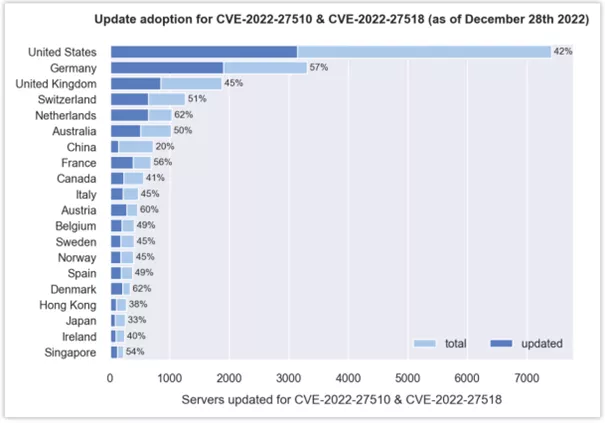

Le 28 décembre, Fox IT publie un article sur l’exposition des serveurs vulnérables aux CVE-2022-27510 et CVE-2022-27518. Les chercheurs en cybersécurité expliquent comment avec les moteurs de recherche Shodan et Censys, ils ont découvert 28.000 serveurs Citrix ADC et Gateway exposés sur internet.

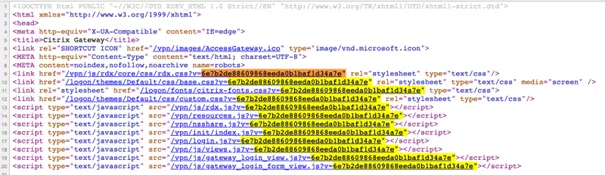

En envoyant des requêtes vers l’URL /vpn/index.html, les chercheurs ont extrait une empreinte correspondant à la version du serveur CITRIX. Pour déterminer si celui-ci est vulnérable, les chercheurs ont établi un tableau de correspondance entre les différentes versions et leurs empreintes.

Pour récupérer la valeur de l’empreinte, les chercheurs ont émulé pour chaque version CITRIX, l’image comme système de fichiers via l’utilitaire Dissect puis rechercher avec la commande grep l’empreinte présente dans le fichier /vpn/index.html.

Ces informations ont permis de détecter plusieurs milliers de serveurs toujours vulnérables aux CVE-2022-27510 et CVE-2022-27518, dont 44% des serveurs localisés en France.

Les statistiques des mises à jour contre les vulnérabilités par pays (source : Fox IT)

Le CERT Santé recommande aux établissements de santé détenteurs de ces composants de vérifier l’application des correctifs.

La vulnérabilité affecte les versions suivantes de Citrix ADC et Gateway lorsqu’elles sont configurées en mode SAML SP (Security Assertion Markup Language Service Provider) ou SAML IdP (Security Assertion Markup Language Identity Provider) :

• Citrix ADC et Citrix Gateway 13.0 versions antérieures à 13.0-58.32

• Citrix ADC et Citrix Gateway 12.1 versions antérieures à 12.1-65.25

• Citrix ADC 12.1-FIPS versions antérieures à 12.1-55.291

• Citrix ADC 12.1-NDcPP versions antérieures à 12.1-55.291

Pour plus d’informations sur la vulnérabilité, veuillez vous référer au bulletin publié par le CERT Santé.