RANSOMHUB : Première menace ransomware

Le 12 février 2025, les chercheurs en sécurité de Group-IB ont publié un rapport d’analyse sur le groupe rançongiciel RansomHub. Ce dernier aura mené environ 600 attaques depuis son apparition, contre des entités de secteurs comme la santé, la finance, l’administration, la manufacture ou même des infrastructures critiques. Ce bilan prolifique en fait, toujours d’après les chercheurs, le groupe rançongiciel le plus actif de 2024. 44 cibles du secteur de la santé, hôpitaux et cliniques, ont été attaqués jusque-là.

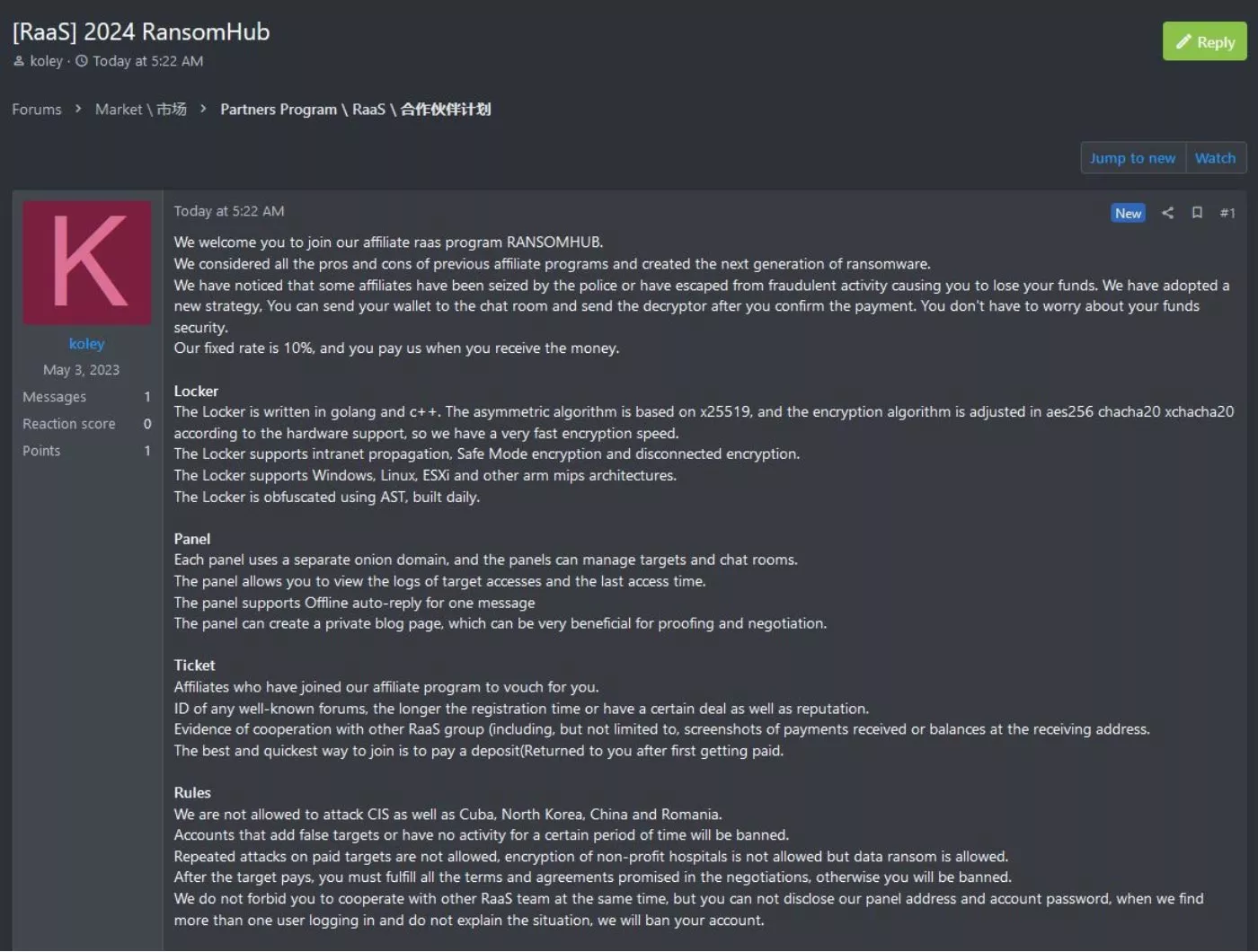

RansomHub est initialement apparu en février 2024 sur le forum criminel RAMP, en proposant un nouveau produit Ransomware-as-a-Service (RaaS). Les développeurs semblent avoir acquis le code source d’un ancien produit, le programme RaaS Knight (alias Cyclops). En plus de l’appel à de nouveaux affiliés, ceux-ci lancent une campagne de recrutement de nouveaux développeurs.

Première publication connue du groupe RansomHub

Comme précisé sur le Partners Program, les affiliés ont interdiction de cibler des systèmes de la CEI (pays d’ex-URSS), de Cuba, de Corée du Nord, de Chine, et de manière plus surprenante, de Roumanie. Ils peuvent en revanche percevoir 90% de la rançon perçue, ce qui est supérieur à la moyenne des produits RaaS disponibles sur le marché. A date, le programme RansomHub possède 3 variants capables de chiffrer des machines multiplateformes (Windows, VMware ESXi et FreeBSD).

Dans l’analyse d’un incident impliquant RansomHub en août 2024, les chercheurs notent comme vecteur d’accès initial une tentative d’exploitation de la CVE-2024-3400 affectant les pare-feux Palo Alto PAN-OS, en s’appuyant sur une preuve de concept disponible en sources ouvertes. Suite à l’échec de l’exploitation de la vulnérabilité, les cybercriminels ont opté pour une attaque par force brute contre le service VPN.

Suite à cette première compromission, les vulnérabilités suivantes ont été exploitées pour garantir la persistance et se latéraliser sur le réseau compromis :

- La CVE-2021-42278 (alias « NoPac ») affectant l’Active Directory,

- La CVE-2020-1472 (alias « ZeroLogon ») affectant le protocole Netlogon.

Le groupe d’attaquants a également utilisé les outils PCHunter afin de désactiver les solutions de sécurité des terminaux, et FileZilla pour l’exfiltration des données. L’attaque et le chiffrement ont été achevés en moins de 24 heures.

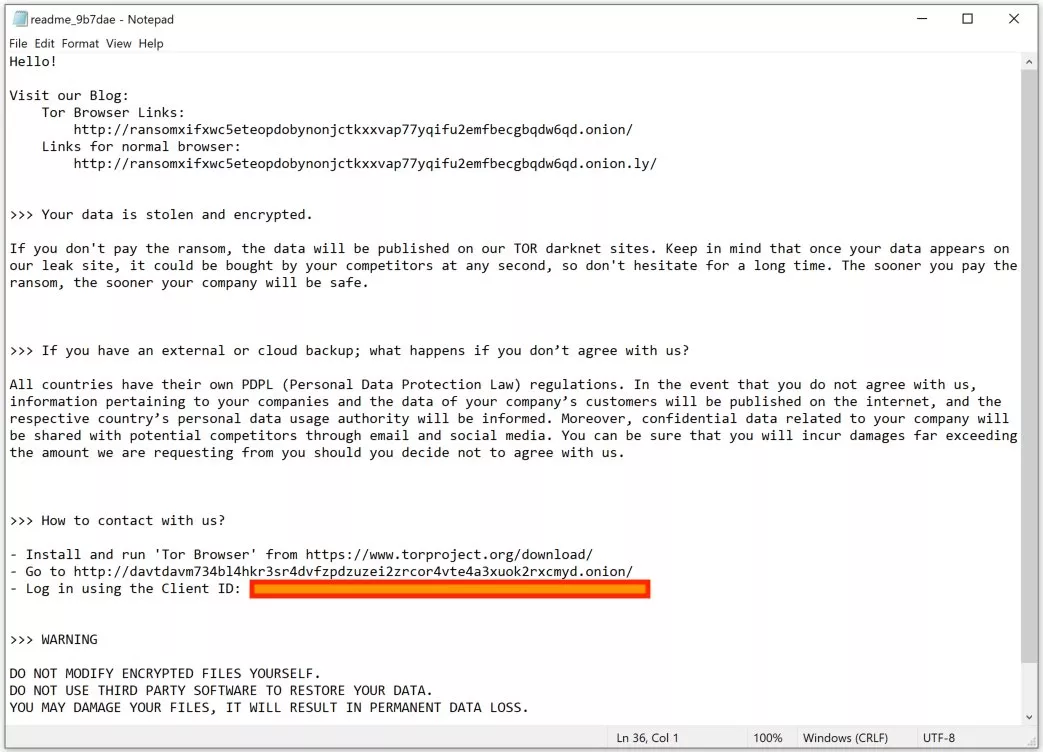

Note de rançon RansomHub

Si les origines du groupe sont inconnues jusqu’ici, on rappelle que celui-ci a opéré son lancement en même temps que le retrait du groupe BlackCat, en février 2024. Il a également été observé une campagne de recrutement de nouveaux membres sur plusieurs forums, notamment d’anciens opérateurs de BlackCat et de LockBit. RansomHub a premièrement exigé des rançons modestes, avant de se tourner vers des cibles de plus haute valeur en même temps que le groupe affinait ses tactiques, techniques et procédures (TTPs). Celui-ci s’inscrit parfaitement et avec une certaine virulence dans cette flexibilité de l’environnement cybercriminel, en constant renouvellement.

Pour rappel, le CERT Santé met à disposition de ses bénéficiaires une fiche réflexe de gestion préventive du risque représenté par les rançongiciels.