Les faux CAPTCHA : une menace grandissante

Les attaques utilisant de faux CAPTCHA se multiplient, représentant une menace sérieuse. Ces campagnes malveillantes reposent sur de fausse(s) interface(s) CAPTCHA pour tromper les victimes et les inciter à télécharger des logiciels malveillants, comme Lumma Stealer ou Vidar.

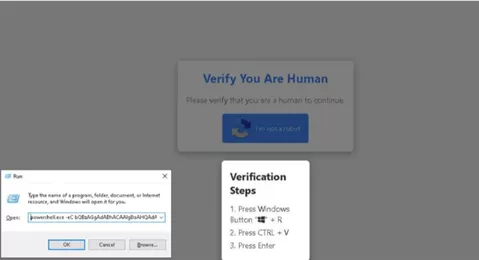

L’attaque se déroule de la façon suivante :

- L'utilisateur, face à ce CAPTCHA, est invité à utiliser le raccourci "Windows + R", ouvrant ainsi un exécuteur de commandes. Ensuite, la victime doit coller et exécuter une commande PowerShell.

- Celle-ci déclenche, via l’exécutable mshta, le téléchargement de fichiers malveillants à partir d’un serveur contrôlé par l’attaquant.

- Ce fichier HTA contient d’autres commandes PowerShell obfusquées. Celles-ci permettent alors de télécharger et d'exécuter la prochaine étape de l’attaque.

- Le script PowerShell récupéré est particulièrement volumineux, cette technique est utilisée par les attaquants pour contourner les mécanismes de détection. En effet, de nombreuses solutions de sécurité imposent des limites d'exécution sur la taille des scripts afin d'atténuer l'analyse.

- Finalement, la dernière charge virale est installée sur la machine compromise. Dans les campagnes observées, ces logiciels malveillants étaient principalement des infostealers.

Ces faux CAPTCHA apparaissent fréquemment dans des campagnes de courriels d’hameçonnage, via des sites créés spécialement pour l'attaque ou par le biais de publicités malveillantes (malvertising) sur des sites légitimes.

Il est recommandé aux organisations de rester vigilantes face à cette menace, notamment en sensibilisant les utilisateurs aux risques d’hameçonnage.