L'émergence du groupe de rançongiciel Helldown

Helldown est un groupe de rançongiciel actif depuis août 2024 utilisant la tactique de double extorsion.

En trois mois, le groupe revendique 31 attaques, principalement des petites et moyennes entreprises aux États-Unis et en Europe. Parmi les victimes figure également une grande entreprise, l’entité européenne de Zyxel.

Le rançongiciel poursuit son évolution. Initialement, ses attaques se limitaient aux systèmes Windows, mais elles s'étendent désormais aux environnements Linux, et ESX. L'analyse de sa victimologie révèle des périodes de faible activité suivies de campagnes massives accompagnées d’une évolution de son infrastructure.

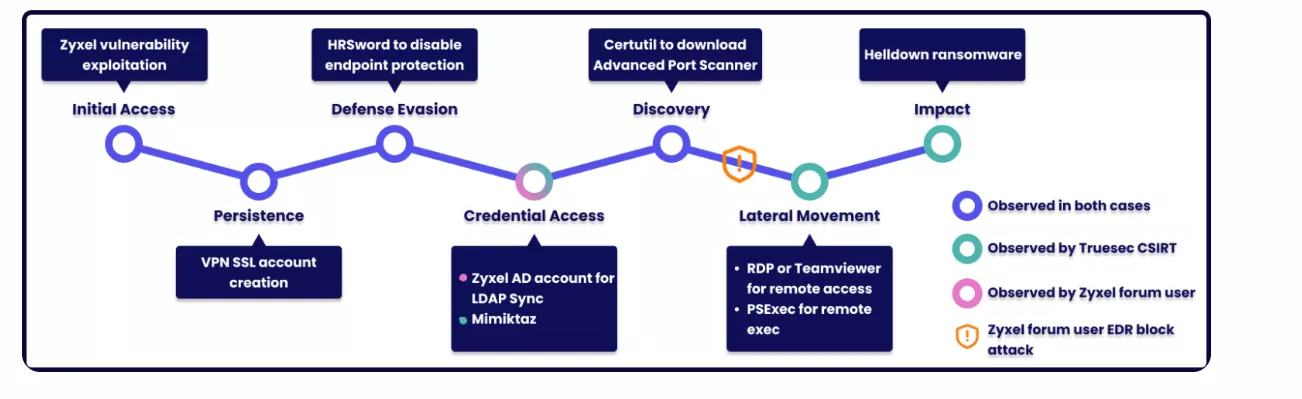

Selon les chercheurs de l’équipe Threat Detection & Research chez Sekoia, une vulnérabilité affectant des pare-feu Zyxel aurait servi de points d’accès. Zyxel a publié des correctifs en septembre pour la vulnérabilité CVE-2024-42057 qui semble être exploitée par les opérateurs de Helldown.

Mise à jour du 29 janvier 2025 : Zyxel a publié la vulnérabilité CVE-2024-11667 en novembre 2024. Celle-ci serait finalement à l’origine des compromissions des appareils Zyxel. D’autres chercheurs ont analysé cette campagne et ont confirmé l’exploitation de cette vulnérabilité.

Après avoir identifié une cible, le groupe utilise des outils d'intrusion pour pénétrer le réseau, souvent à l'aide de mots de passe compromis ou d'exploits automatisés.

Dans un premier temps, le logiciel malveillant efface toutes les sauvegardes (Shadow Copy) du système en utilisant les commandes wmic shadowcopy delete /nointeractive et vssadmin Delete Shadows /All /Quiet, exécutées discrètement via cmd.exe, pour garantir qu'aucune restauration rapide ne soit possible. Par la suite, le rançongiciel dépose un fichier malveillant généralement à l'emplacement C:\ProgramData\1.bat. Ce dernier, une fois exécuté, force la fermeture de plusieurs processus en cours. Les fichiers présents sur le système sont alors chiffrés, et leur nom est modifié. Helldown remplace également les icônes des fichiers par une image spécifique puis dépose une note de rançon sur le bureau.

Helldown partage des similitudes avec les rançongiciels Darkrace et Donex, tous deux variant de LockBit 3. Suite à la fuite du code source de ce dernier en 2023, de nombreux groupes ont vu le jour. Cependant, les chercheurs en sécurité n’ont établi aucun lien direct entre ces groupes.

La montée en puissance d’Helldown rappelle l’importance d’appliquer les correctifs de sécurité et de renforcer les systèmes contre ces menaces émergentes.

Pour rappel, le CERT Santé met à disposition de ses bénéficiaires une fiche réflexe de gestion préventive du risque représenté par les rançongiciels.