LDAPNightmare : Exploitation de la vulnérabilité CVE-2024-49113 dans Microsoft LDAP

Le 1er janvier 2025, Les chercheurs en sécurité de SafeBreach Labs ont publié une preuve de concept exploitant la vulnérabilité CVE-2024-49113 dans Windows LDAP (Lightweight Directory Access Protocol). Cette attaque de type « zéro clic » permet de provoquer une interruption de service des serveurs Windows non corrigés.

Cette vulnérabilité, ainsi qu’une autre faille critique d’exécution de code à distance (CVE-2024-49112) ont été découvertes par Yuki Chen (@guhe120). Microsoft a publié des correctifs lors du Patch Tuesday du 10 décembre 2024. L’exploitation de cette faille nécessite, comme condition préalable que le serveur DNS du contrôleur de domaine soit connecté à internet.

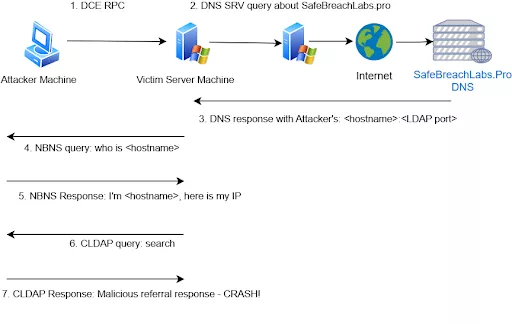

L’attaque se déroule comme suit :

• La machine de l’attaquant envoie une requête DCE/RPC (Distributed Computing Environment / Remote Procedure Calls) au serveur de la victime

• Le serveur de la victime déclenche l’envoi d’une requête DNS SRV pour le domaine SafeBreachLabs.Pro

• Le serveur DNS du domaine répond avec le nom d’hôte de la machine de l’attaquant et le port LDAP

• La victime envoie une requête NBNS (NetBIOS Name Service) en broadcast pour trouver l’adresse IP du nom d’hôte reçu.

• L’attaquant envoie un paquet de réponse de référence CLDAP (Connectionless Lightweight Directory Access Protocol) avec une valeur spécifique qui provoque un crash et force le redémarrage du serveur de la victime.

Ce schéma d’attaque pourrait également permettre de réaliser une exécution de code arbitraire à distance en modifiant le dernier paquet CLDAP envoyé.

Le PoC est disponible sur le dépôt GitHub de SafeBreach pour tester son environnement.