IcedID : Compromission d’un Active Directory en moins de 24h

Le 10 janvier 2023, Cybereason a publié un article sur une compromission d’un Active Directory via le maliciel IcedID.

Apparu en 2017 comme cheval de Troie pour voler des informations bancaires, IcedID (ou BokBot) est désormais utilisé comme dropper (outil déployant d’autres maliciels).

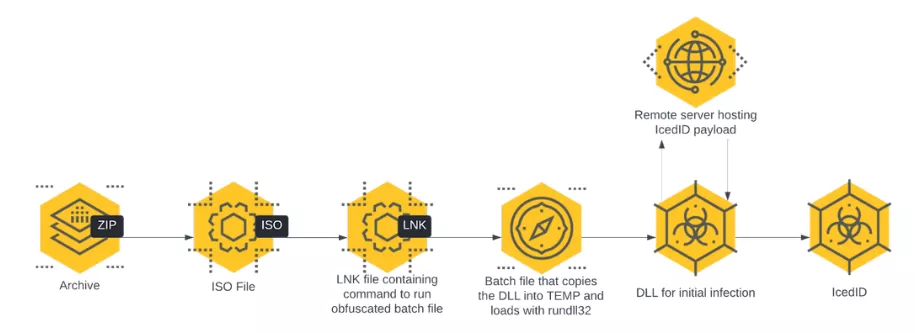

Le mode opératoire décrit dans l’article démontre que la primo-infection a été réalisée par une archive contenant un fichier ISO. En exécutant un raccourci Windows (LNK), la victime exécute, à son insu, une DLL pour télécharger la charge utile IceID.

Figure 1 Chaine d’infection de IcedID (source : Cybereason)

À la suite de la primo-infection, les attaquants pérennisent leur accès en créant une tâche planifiée qui exécute une DLL à l’ouverture d’une session puis toutes les heures.

Grâce à Cobalt Strike, les attaquants vont charger Rubeus, un outil développé en C# pour voler des identifiants, et effectuer une phase de Reconnaissance avec les commandes net.exe, ping.exe et nltest.exe.

Cybereason insiste sur l’utilisation de AteraAgent RMM tool sur certaines machines. Cet outil légitime d’administration à distance a été détourné par le groupe de rançongiciel Conti pour insérer une porte dérobée au sein de l’infrastructure de la victime.

Le groupe à l’origine de cette attaque semble s’être approprié cette technique.

L’attaque s’est déroulée très rapidement. En moins d’une heure, les attaquants ont commencé à se latéraliser et l’Active Directory a été compromis en moins de 24h.

Les premières données ont été exfiltrées vers le serveur de contenu Mega, 50h après la primo-infection, en employant l’utilitaire rclone.