[France] L’ANSSI publie un panorama de la cybermenace 2023

Le 27 février 2024, l'ANSSI a publié un rapport décrivant les tendances de la menace cyber en France pour l'année 2023. Ce rapport met en avant les méthodes utilisées par les attaquants ainsi que le profil des victimes.

D'après l'ANSSI, les principales menaces sur les systèmes d'information français proviennent d’attaquants associés à la Chine, la Russie, ainsi qu’à l'écosystème cybercriminel.

La menace d’espionnage stratégique et industriel se maintient à un niveau très élevé ; c’est une nouvelle fois la menace qui a le plus impliqué les équipes de L’ANSSI au cours de l’année 2023. Les secteurs d’activité les plus ciblés concernant ce type d’attaque sont les entités travaillant dans des domaines stratégiques (défense, énergie), les entreprises de télécommunication ou encore les Entreprises du Service du Numérique (ENS).

L’ANSSI a constaté une augmentation du nombre d’attaques ciblant des téléphones portables professionnels et personnels afin d’espionner des individus cibles.

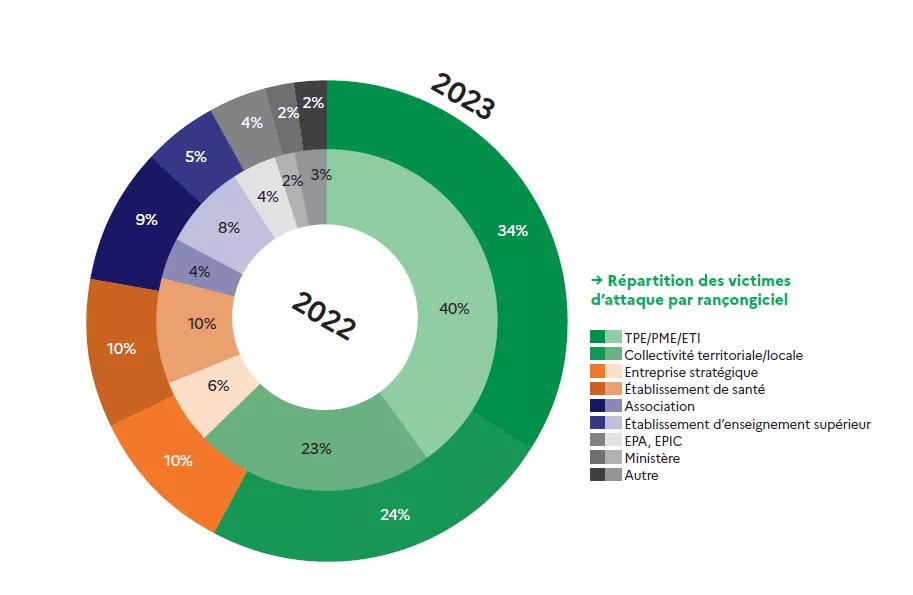

D’autre part, la fuite en source ouverte de code source provenant de rançongiciels et la démocratisation d’outils accessibles à des acteurs moins sophistiqués a entraîné une augmentation du nombre d’attaques par rançongiciel en 2023. Certains groupes cybercriminels (BianLian, Cl0p) se sont d’ailleurs focalisés sur l’exfiltration de données et non sur le chiffrement afin de demander une rançon aux entreprises compromises.

Figure 1 : La répartition des victimes de compromissions de rançongiciel (source : CERT-FR)

Le contexte géopolitique tendu a vu l’augmentation d’attaques de type déni de service distribué (DDoS) destinées à promouvoir un discours politique. Une quinzaine de CSIRT européens auraient été victimes du groupe prorusse NoName057(16) en septembre 2023.

L’exploitation de vulnérabilités possédant des correctifs est également à l’origine de nombreux incidents observés par l’ANSSI. Le suivi des vulnérabilités et l'implémentation de solutions de correction représentent donc des enjeux critiques pour les organisations.

Enfin, dans un souci de discrétion et afin d’éviter la levée d’alertes, les attaquants ont de plus en plus recours à l’utilisation d’applications ou fonctionnalités présentes sur le réseau compromis. Cette technique rend la distinction entre les actions légitimes ou les actions des attaquants plus confuse, compliquant ainsi les investigations.