Exploitation de la vulnérabilité SharePoint CVE-2024-38094

Le 22 octobre 2024, le CISA a ajouté la CVE-2024-38094 (score CVSSv3.1 7.2) au catalogue des vulnérabilités exploitées (KEV – Known Exploited Vulnerabilities). Cette faille permettant une exécution de code à distance sur un serveur local SharePoint a été corrigée lors du Patch Tuesday de juillet 2024. Elle est aujourd’hui activement exploitée pour obtenir un accès initial aux réseaux d’entreprise.

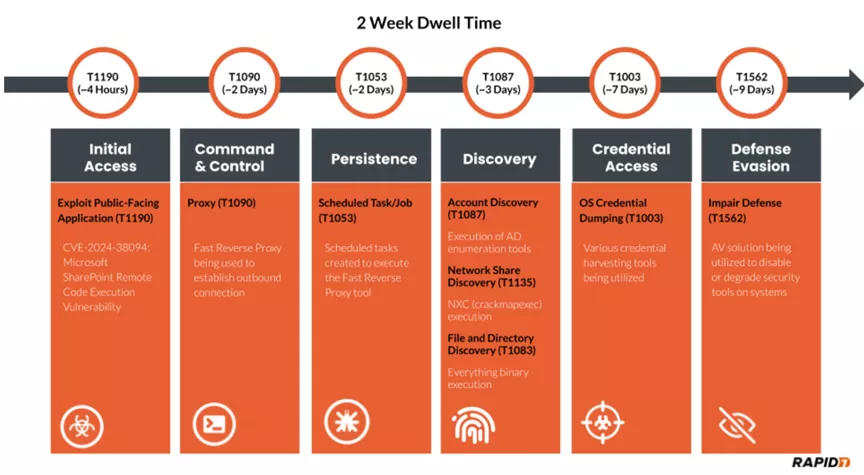

Le prestataire de service de cybersécurité Rapid7 est revenu en détails sur son exploitation par le biais d’une investigation de son équipe de réponse à incident. L’attaquant, par l’intermédiaire de requêtes POST spécifiquement forgées a déployé un webshell sur un serveur SharePoint. Après plusieurs heures, il a réussi à devenir administrateur local du système et a utilisé plusieurs outils de reconnaissance (énumération AD, extraction d’identifiants en mémoire, cartographie de partages réseaux et d’indexation du système de fichier NTFS…) afin de collecter des informations.

L’attaquant a pu ainsi compromettre un compte de service Microsoft Exchange avec les privilèges administrateur du domaine, lui permettant de se déplacer latéralement sur le réseau via RDP et notamment sur un contrôleur de domaine. L’antivirus Windows Defender a été désactivé sur ce système et des exclusions ont été ajoutées pour permettre l’exécution d’une charge malveillante msvrp.exe dans l’arborescence C:\ProgramData\VMware\.

Cet exécutable correspond à l’outil Fast Reverse Proxy (FRP) qui permet un accès externe au système au travers d’un pare-feu avec le NAT configuré. Pour conserver son accès, cette porte dérobée a été ajoutée en persistance dans les tâches planifiées.

Source : Rapid7

L’installation du logiciel Huorong Internet Security, un antivirus populaire en Chine et disponible dans le Microsoft Store, a aussi été observée. Son exécution a provoqué une interruption des services associés à des dispositifs de sécurité, permettant ainsi à l’attaquant de poursuivre ses activités malveillantes. L’auteur de cette attaque a pu mener ses activités sur le système d’information de la victime durant deux semaines sans être détecté.