[États-Unis] Attaques contre macOS : analyse des logiciels

La menace causée par les maliciels ciblant macOS s’accroît chaque année. À l’occasion d’une étude menée sur ce phénomène, un groupe de recherche de l’entreprise de cybersécurité CrowdStrike a récemment publié ses découvertes concernant les outils malveillants développés spécialement pour le système d’exploitation d’Apple.

Une investigation à portée générale ciblant les outils utilisés dans les attaques visant macOS a permis de dresser un portrait des logiciels malveillants les plus utilisés contre ce système d’exploitation :

- Le rançongiciel OSX.EvilQuest

- La porte dérobée OSX.FlashBack

- Le cheval de Troie OSX.Lador

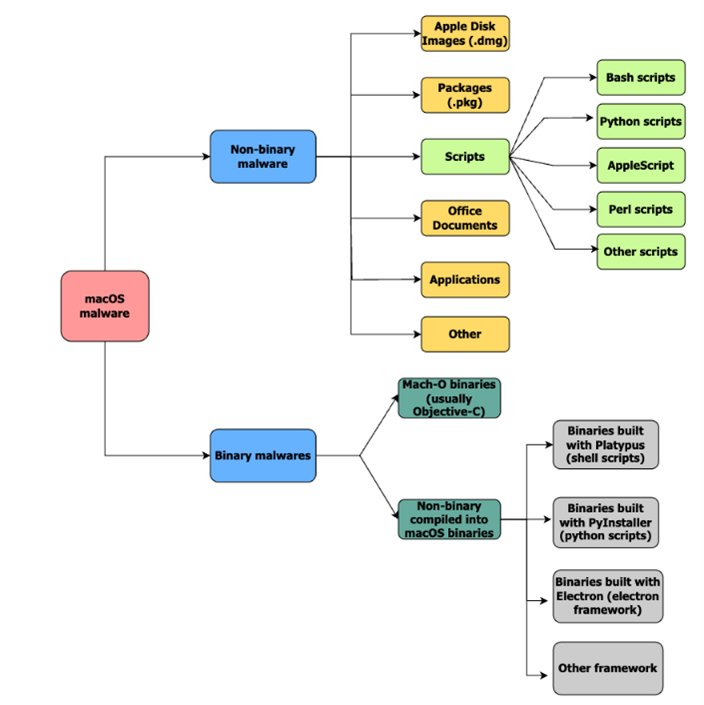

Partant du fait que ces outils tentent de masquer leurs attaques sous différents types de fichiers malveillants, l’identification de ces derniers permet de concevoir les outils nécessaires à leur analyse. Ces maliciels se présentent ainsi majoritairement sous la forme de fichiers non binaires, mais de nombreux autres ont également été découverts dans des fichiers binaires tels que des images disque Apple, des packages ou encore des fichiers Applescripts.

Lors des attaques visant macOS, les accès initiaux les plus courants s’obtiennent grâce à différentes techniques d’hameçonnage (fausses mises à jour, applications contrefaites ou corrompues). Ainsi, le rançongiciel OSX.EvilQuest est, par exemple, souvent dissimulé derrière une fausse application de mixage audio. Pour les attaques plus complexes, ces accès initiaux sont obtenus via l’exploitation de vulnérabilités comme celles touchant Java.

Par ailleurs, en plus de l’utilisation de ce panel varié de techniques d’intrusion, l’analyse de ces logiciels s’avère difficile du fait de leur recours à des procédés de chiffrement et d’obsfuscation. Leurs tactiques de persistance ont cependant pu être mises à jour et montrent l’utilisation de mécanismes tels que l’ajout de maliciels aux tâches planifiées.