[Etats-Unis] Akira Ransomware

Le 12 septembre 2023, le HC3 (Health Sector Cybersecurity Coordination Center) a publié une alerte concernant le groupe de rançongiciel Akira. Ce groupe, actif depuis mars 2023, a fait plus de 60 victimes. Les secteurs les plus ciblés sont les secteurs de la finance, de l’industrie, de l’immobilier et de la santé.

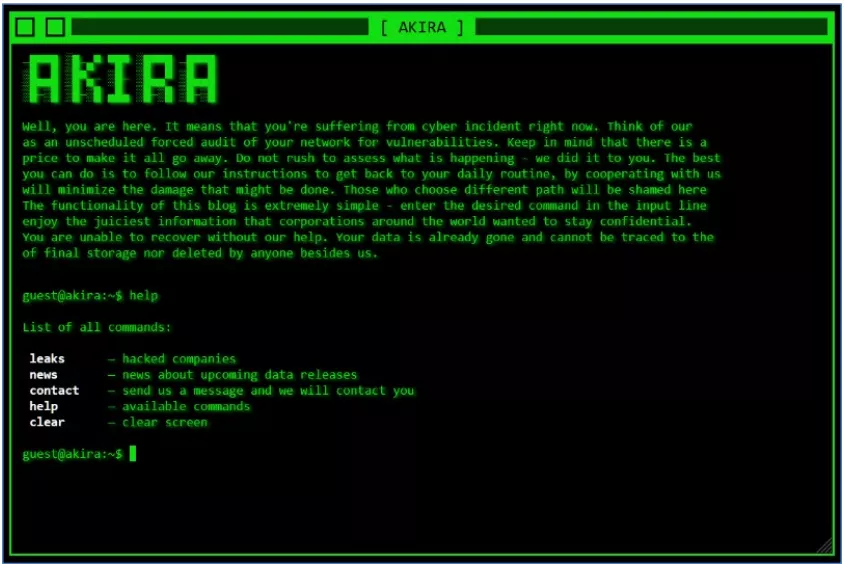

Akira Ransomware porte le même nom qu’un groupe actif en 2017, mais ne semble pas être lié à celui-ci. La particularité du groupe est de proposer sur son site vitrine « vintage » disponible sur le dark web, deux types de rançons aux victimes :

• La première pour obtenir le logiciel de déchiffrement ainsi que la suppression des données volées

• La seconde, moins onéreuse, pour procéder uniquement à la suppression des données dérobées

Le site d’Akira (Source : Bleeping Computer)

Les TTPs (techniques, tactiques et procédures) du groupe

L’accès initial d’Akira est principalement obtenu via des identifiants volés. Lors de leur dernière campagne, Akira a exploité une faille 0-day (CVE-2023-20269) affectant le VPN de Cisco, pour mener des attaques en force brute contre les systèmes n’utilisant pas l’authentification multi facteurs (MFA).

Le rançongiciel est disponible pour les plateformes Windows et Linux :

• Le variant Windows est écrit en C++ et utilise une clé RSA de 4096 bits. Lors de son déploiement, l’outil CryptoAPI est utilisé pour chiffrer en excluant certaines extensions de fichiers (.exe, .lnk, .dll, .msi, .sys et akira_readme.txt) ainsi que les fichiers situés dans les dossiers winnt, temp, thumb, $Recycle.bin, $RECYCLE.BIN, system volume information, boot, windows et Trend Micro. Une fois l’accès obtenu, le rançongiciel supprime les sauvegardes (Shadow Copy) via PowerShell.

• Le variant Linux est utilisé pour chiffrer les serveurs ESXi en utilisant des fonctions de la librairie Crypto++. Bleeping Computer souligne le manque de fonctionnalités avancées, comme un arrêt automatique des machines virtuelles via esxcli, présent dans d'autres rançongiciels.

Le mode opératoire du groupe d’attaquant intègre plusieurs outils comme PCHunter, le scanneur de port MASSCAN, Mimikatz, WinSCP et PsExec. Il cherche également à effectuer une latéralisation et à élever ses privilèges en effectuant une copie de la base de données LSASS.

Lien avec Conti

Des chercheurs d’Artic Wolf ont identifié des similitudes entre Akira et Conti. Ils indiquent que certaines sections du code comme l’implémentation de l’algorithme de chiffrement ChaCha2008 et la génération de clé sont très similaires et que ces deux rançongiciels évitent de chiffrer les dossiers winnt et Trend Micro. Deux portefeuilles virtuels utilisés par Akira ont également été identifiés comme appartenant à la direction de Conti.

En juin 2023, Avast a publié un logiciel de déchiffrement du rançongiciel Akira. Celui-ci est destiné aux victimes de précédentes attaques. Cependant, depuis la publication de cet outil, Akira a adapté son arsenal pour le rendre inopérant.

Pour rappel, l’ANS met à disposition des organisations de santé une fiche réflexe de gestion préventive du risque représenté par les rançongiciels.