[États-Unis] 8base ransomware

Le HC3 (Health Sector Cybersecurity Coordination Center) a publié un bulletin le 1er novembre 2023 sur le nouveau cartel 8base, qui a récemment ciblé un établissement médical aux Etats-Unis en juin 2023. Le groupe est actif depuis 2022, mais s’est illustré avec un pic d’activité au cours de juin 2023, le plaçant aux côtés de Cl0p et Lockbit au top 3 des groupes les plus actifs ce mois-là. 8base semble viser des PME des secteurs de services professionnels (comptabilité et droit), de la recherche, de la technique, de l’industrie, de la construction et de la santé. Les pays les plus visés sont les Etats-Unis (36%), le Brésil (15%), et le Royaume-Uni (10%). Il existe encore peu d’informations techniques sur 8base à ce stade, et ses motivations sont encore mystérieuses. Les chercheurs en sécurité, en se basant sur le portfolio de leurs victimes, leur rapidité comme leur efficacité d’intervention, semblent privilégier la piste d’un groupe établi et mature .

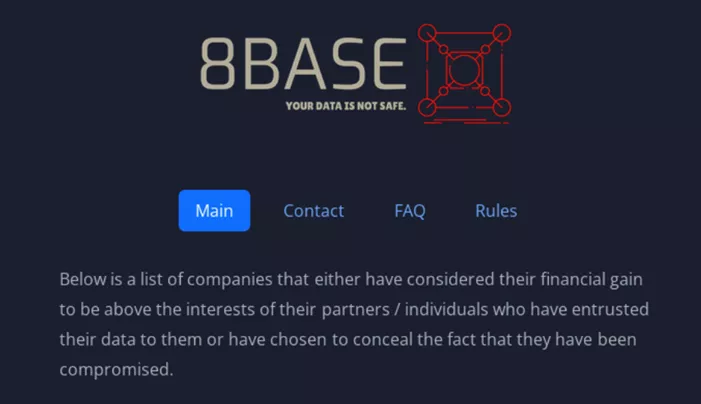

8base est moins un groupe de rançongiciel qu’un groupe spécialisé dans la fuite de données. Les attaquants se présentent eux-mêmes sur leur site comme un groupe de « Pentesters simples et honnêtes » qui viseraient des « sociétés ayant négligé leur sécurité ».

Site 8base (source : VMWare)

Analyse de la charge

La charge utile du rançongiciel énumère tous les lecteurs locaux disponibles, y compris les lecteurs attachés, et chiffre les fichiers avec le protocole AES256 en mode CBC. Ceux-ci supportent ensuite l’extension .8base, parfois accompagnés de l’ID de la victime et de l’adresse courriel des attaquants.

Les charges utiles sont déployées avec deux méthodes, au choix ou en même temps, WMIC (utilitaire de ligne de commandes) et/ou VSSADMIN (affiche et gère les sauvegardes de clichés instantanés). La suppression des sauvegardes a deux objectifs : le premier de freiner la reprise d’activité et le second d’ajouter une pression supplémentaire auprès de la victime.

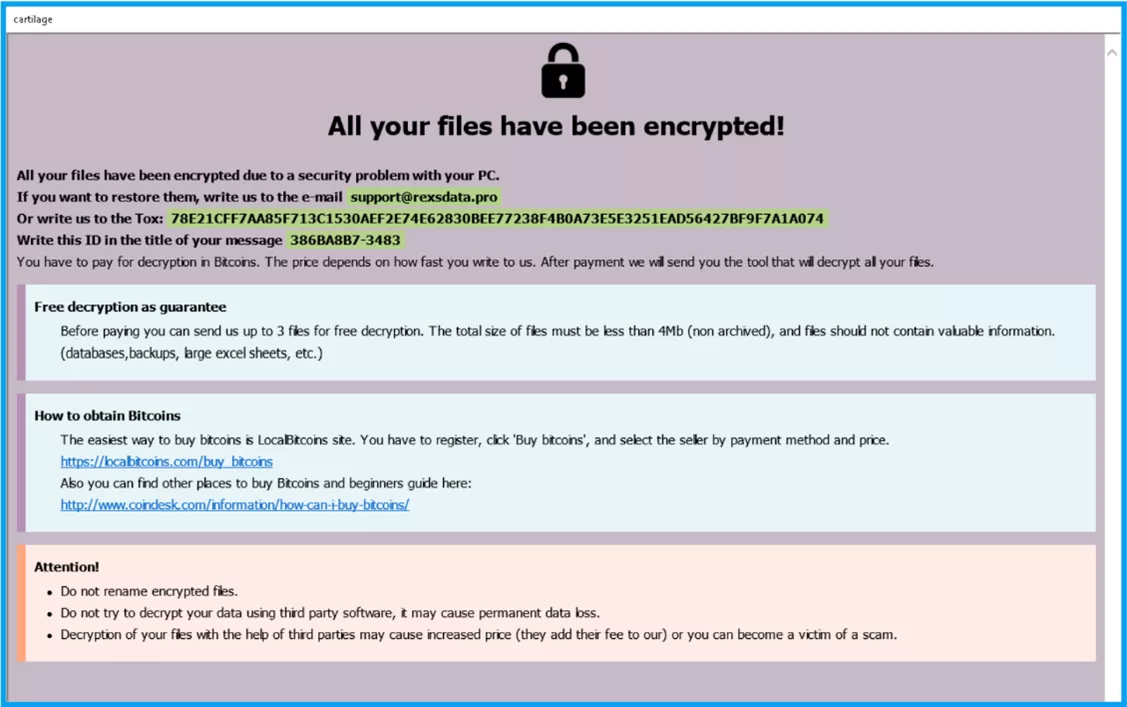

Note de rançon

Les notes de rançon figurent dans plusieurs dossiers en fichier .txt ou .hta.

Note de rançon (source : VMWare)

Plusieurs aspects de 8base rapprochent ses opérations de celles de RansomHouse. Les deux entités ont de commun qu’on ignore encore à ce stade si elles constituent plus des groupes à part entière ou des opérations d’exfiltrations de données. Les chercheurs en sécurité ont analysé des syntaxes identiques : des notes de rançon de 8base et RansomHouse sont identiques à 99% par exemple.

De même, les mots utilisés dans les sections d’accueil, les conditions d’utilisation et la FAQ sont rigoureusement les mêmes pour les deux entités. Pour autant, on ignore encore à ce stade si 8base est une émanation de RansomHouse ou simplement un copycat. RansomHouse utilise une grande variété de ransomwares vendus sur le marché. Un échantillon récupéré lors d’une opération de 8base correspond à la version 2.9.1 du ransomware Phobos, disponible en RaaS.

Il est à noter que 8base a opéré contre des cibles occidentales, mais également chinoises. Aucun pays de l’ex-URSS ou faisant partie de la CEI n’a été ciblé jusqu’ici.

Le HC3 met à disposition des indicateurs de compromissions dans leur bulletin d’alerte.