Des vulnérabilités dans les produits GE HealthCare

Des chercheurs en sécurité de la société Nozomi ont mené des tests sur un appareil de la gamme GE HealthCare Vivid Ultrasound et sur les logiciels associés pour analyser les données médicales générées. Leur objectif était d'évaluer la résilience des systèmes médicaux face aux cyberattaques pouvant impacter leur fonctionnement et le SI de l’établissement victime.

Au total, 11 vulnérabilités ont été découvertes ayant des impacts variés, allant de l’implantation de rançongiciel sur l’échographe, à l’accès et à la manipulation des données des patients stockées sur les appareils vulnérables.

Les 4 vulnérabilités les plus critiques identifiées sont les suivantes :

• CVE-2024-27107 – score 9.6: Utilisation de crédentiels codés en dur (CWE-798),

• CVE-2020-6977 – score 8.4: Échec du mécanisme de protection (CWE-693),

• CVE-2024-1628 – score 8.4: Neutralisation incorrecte des éléments spéciaux utilisés dans une commande OS ('Injection de commande OS') (CWE-78),

• CVE-2024-27110 – score 8.4 : Exécution avec des privilèges non nécessaires (CWE-250).

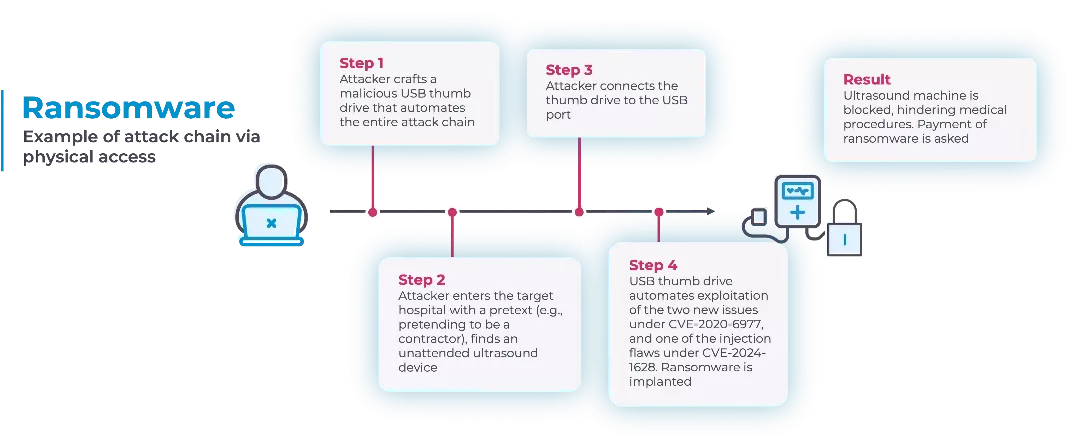

Nozomi propose plusieurs scénarii d’attaques exploitant ces vulnérabilités.

L’un concerne l’exploitation de la CVE-2020-6977 pour obtenir un accès à l’application Web Common Service Desktop (CSD) avec les privilèges SYSTEM.

Pour ce faire, l’attaquant a besoin d’un accès à l’appareil. Pour cela, deux techniques peuvent être utilisées :

- Utilisation du clavier intégré à l’appareil

- Utilisation du port USB de l’appareil pour émuler le clavier

Cette dernière technique étant particulièrement efficace, puisque l’attaque peut être effectuée en 1 minute.

Par la suite, grâce à la CVE-2024-1628, l’attaquant peut alors exécuter du code sur le système. Dans l’exemple de Nozomi, l’attaque se termine par le déploiement d’un rançongiciel sur l’appareil.

Source : Nozomi

Nozomi propose des recommandations telles que :

- Ne jamais laisser les appareils d'échographie sans surveillance, même pour une courte période,

- Mettre en place une segmentation réseau appropriée et limiter la communication réseau au trafic nécessaire au seul fonctionnement des équipements.